|

Toto je objekt systému MBI.

MBI (Management Byznys Informatiky) je portál obsahující zobecněná řešení v řízení provozu a rozvoje IT, resp. podnikové informatiky.

Pokud máte zájem získat více informací o tomto objektu (vazby na další objekty, přílohy, apod.), ale i získat mnoho dalších užitečných materiálů, můžete tak učinit ZDE / (registrace je bezplatná).

|

|

|

Úloha

: Řízení bezpečnosti provozu a rozvoje IT služeb

|

|

|

|

|

Kód úlohy

Standardní kód úlohy v MBI.

:

|

Autor návrhu úlohy

Jméno a příjmení autora úlohy

:

|

Datum poslední úpravy

Datum poslední úpravy úlohy ve tvaru rrrr.mm.dd.

:

|

Předpokládaná pravděpodobnost užití v praxi

Předpokládaná pravděpodobnost užití úlohy v praxi, hodnoty 0 - 1. Např. 0,7 - úlohu lze využít v 7 z 10 podniků. Hodnoty jsou průběžně testovány a upřesňovány na základě anket a průzkumů.

:

|

|

|

Charakteristiky úlohy

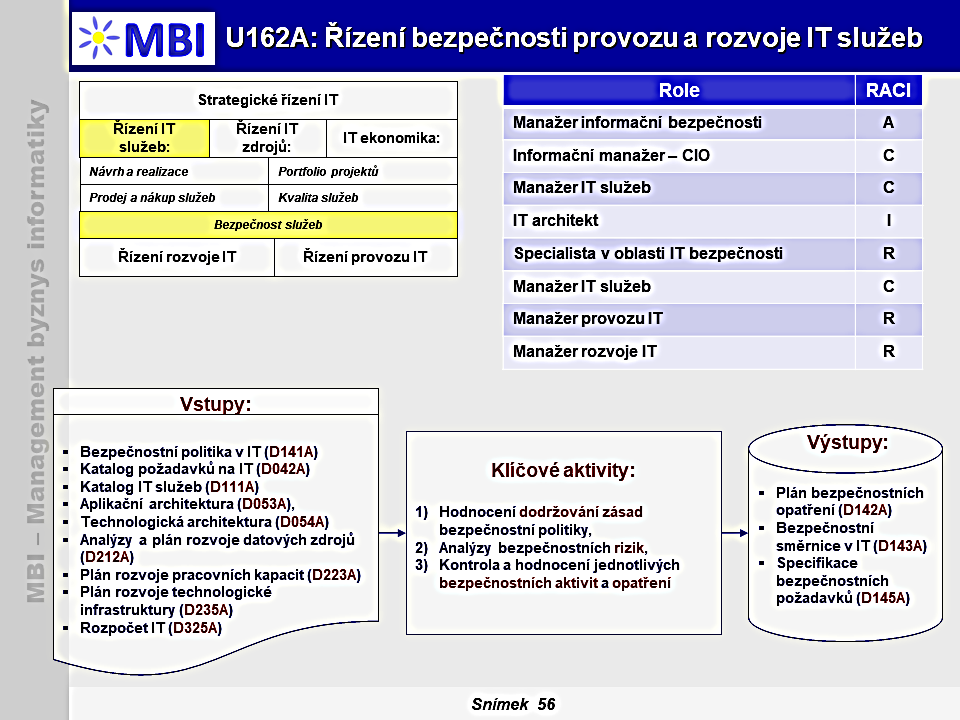

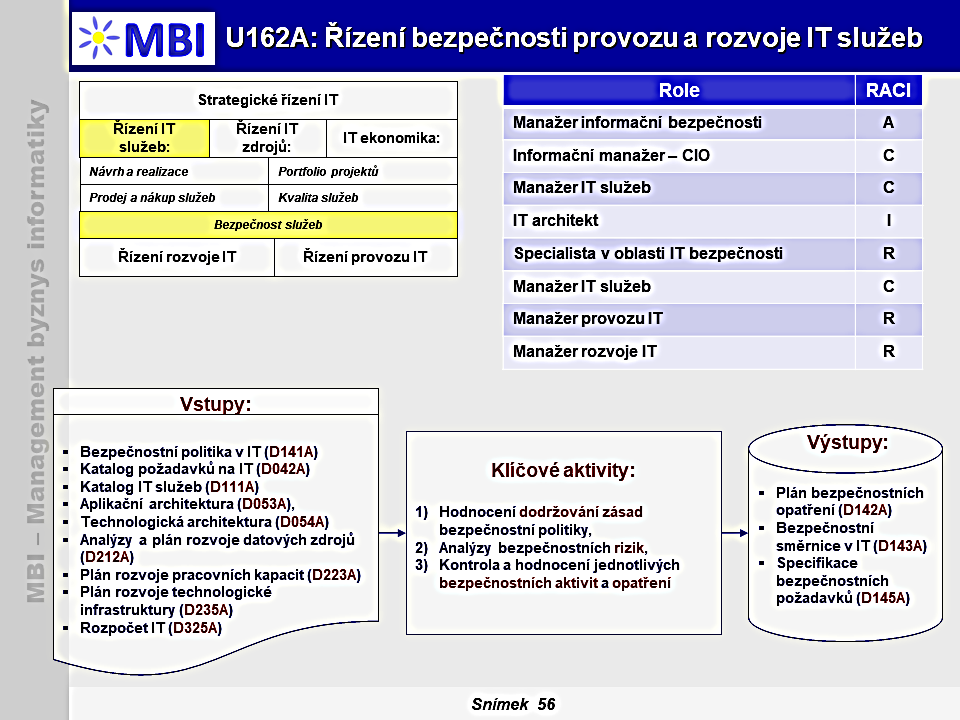

1. “Řízení bezpečnosti provozu a rozvoje IT služeb“ – cíl, účel

-

Cílem

úlohy je průběžně zajišťovat požadovanou

bezpečnost provozu celého IT systému

a jednotlivých služeb. Aktualizovat pravidla bezpečnosti a kontrolovat jejich dodržování.

2. Obsah úlohy

- Řízení bezpečnosti provozu a rozvoje IT služeb

představuje dodržování zásad bezpečnostní politiky na úrovni centrální správy IT i jednotlivých lokálních pracovišť

.

- Úloha

zahrnuje

:

- vyhodnocení logů hlavních, serverů,

- vyhodnocení logů firewallu,logů aktivních prvků (switche, routery), gatewaye (např.proxy server),

- systémy detekce a ochrany proti průniku (IDS/IPS),

- systémy monitoringu událostí a incidentů (SIEM),

- monitorovací provozní systémy,

- antivirové a antimalwarové systémy,

- systémy ochrany dat (DLP),

- systémy behaviorální analýzy sítí (NBA), apod.

- Do této úlohy spadá i

analýza rizik

, neboť bezpečnostní opatření obvykle vyplývají z provedené a opakované analýzy rizik, tj. identifikace, vyhodnocení a zvládání rizik obsahující identifikovaná rizika a plán jejich zvládání a opatření.

5. Podmínky úspěšnosti úlohy

- Zpracování dokumentace ISMS,

- Příprava personálu organizace na audit,

- Dodání úplných a pravdivých informací během realizace auditu.

6. Doporučené praktiky

- Je vhodné ověřit a nejlépe i

doložit způsobilost a znalosti auditorů

(resp. technických expertů) vzhledem ke specifikům oboru organizace.

- K podrobnějšímu ověření kvality bezpečnosti informačního systému proti napadení je vhodné použít důkladné

penetrační testy

nezávislým expertem.

- Negativní nálezy může lze objevit i pomocí metod

sociálního inženýrství

aplikovaného na pracovníky (například lze užít tzv. honeypot).

7. “Řízení bezpečnosti provozu a rozvoje IT služeb“ - klíčové aktivity

- Hodnocení dodržování zásad bezpečnostní politiky - na úrovni centrální správy podnikové informatiky i jednotlivých lokálních pracovišť.

- Analýzy bezpečnostních rizik - zahrnují identifikace, vyhodnocení a zvládání rizik obsahující identifikovaná rizika a plán jejich zvládání a opatření.

- Kontrola a hodnocení jednotlivých bezpečnostních aktivit a opatření - zahrnuje vyhodnocení logů hlavních, serverů, vyhodnocení logů firewallu,logů aktivních prvků (switche, routery), gatewaye (např.proxy server), systéme detekce a ochrany proti průniku (IDS/IPS), systémy monitoringu událostí a incidentů (SIEM), monitorovací provozní systémy, antivirové a antimalwarové systémy, systémy ochrany dat (DLP), systémy behaviorální analýzy sítí (NBA), apod.

|

|

|

|

1. “Řízení bezpečnosti provozu a rozvoje IT služeb“ – cíl, účel

1. “Řízení bezpečnosti provozu a rozvoje IT služeb“ – cíl, účel 2. Obsah úlohy

2. Obsah úlohy 3. Vstupy úlohy:

3. Vstupy úlohy:

5. Podmínky úspěšnosti úlohy

5. Podmínky úspěšnosti úlohy 6. Doporučené praktiky

6. Doporučené praktiky 7. “Řízení bezpečnosti provozu a rozvoje IT služeb“ - klíčové aktivity

7. “Řízení bezpečnosti provozu a rozvoje IT služeb“ - klíčové aktivity