|

Úloha

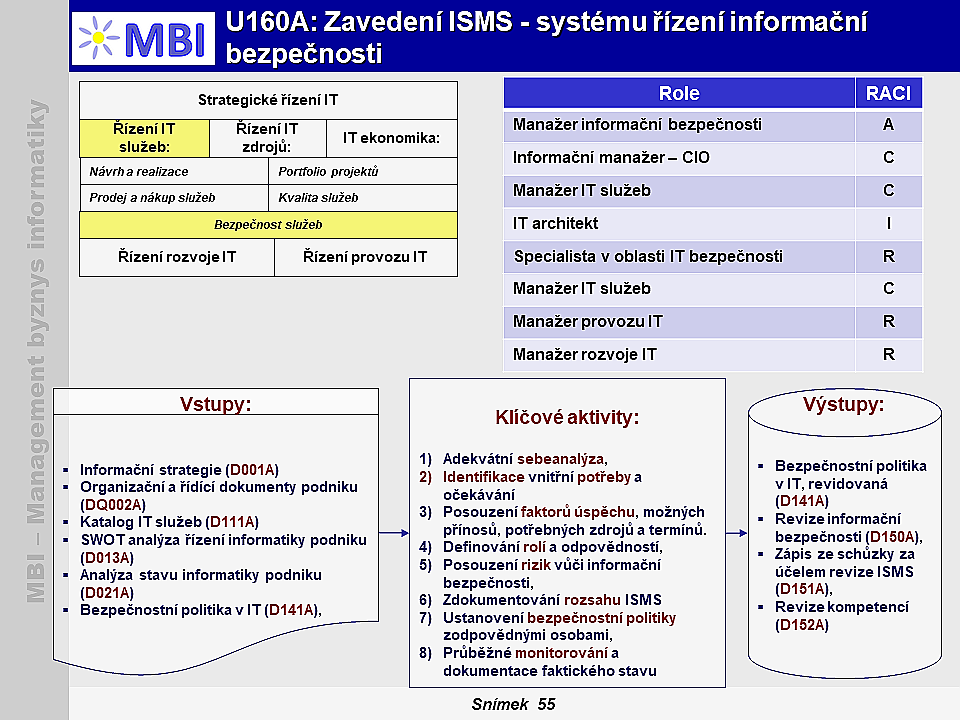

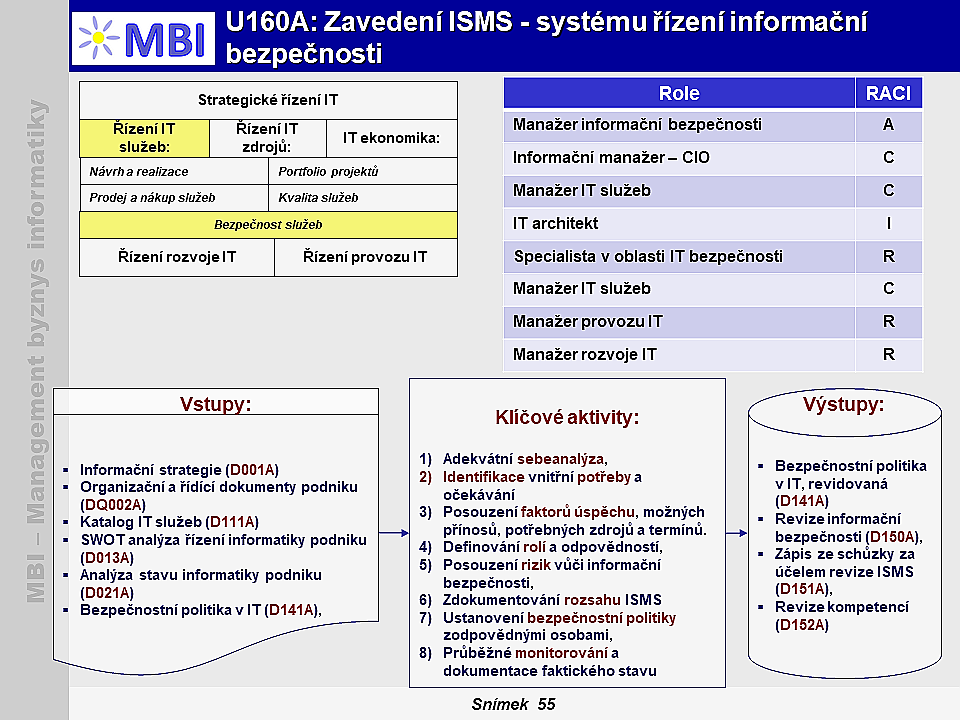

: Zavedení ISMS - systému řízení informační bezpečnosti

|

|

|

|

|

Kód úlohy

Standardní kód úlohy v MBI.

:

|

Autor návrhu úlohy

Jméno a příjmení autora úlohy

:

|

Datum poslední úpravy

Datum poslední úpravy úlohy ve tvaru rrrr.mm.dd.

:

|

Předpokládaná pravděpodobnost užití v praxi

Předpokládaná pravděpodobnost užití úlohy v praxi, hodnoty 0 - 1. Např. 0,7 - úlohu lze využít v 7 z 10 podniků. Hodnoty jsou průběžně testovány a upřesňovány na základě anket a průzkumů.

:

|

|

|

Charakteristiky úlohy

1. “Zavedení ISMS - systému řízení informační bezpečnosti“ – cíl, účel

-

Cílem úlohy

je zavést systém řízení (ISMS), který umožní

chránit informační aktiva podniku

na základě průběžného vyhodnocování a ošetření souvisejících rizik, a odpovídajících opatření, kontrolovaných v zdokumentované podobě.

- Účelem ISMS je zabezpečení aktiv z hlediska dostupnosti, integrity nebo důvěrnosti, plnění regulačních požadavků, lepší struktura řízení a redukce hrozeb a incidentů v informační bezpečnosti, zlepšení kontrolních mechanismů podniku apod.

2. Obsah úlohy

- ISMS vychází z prozkoumání smyslu stávajících IT procesů i cílového stavu, do kterého se podnik chce v budoucnu dostat. Měl by pokrývat jeho organizaci, zdroje, odpovědnosti, procesy a politiky.

5. Podmínky úspěšnosti úlohy

- Vedení podniku již od počátečních aktivit deklaruje podporu pro implementaci a cíle v oblasti informační bezpečnosti jsou definovány v souladu s podnikovou strategií,

- Navrhované činnosti související s provozováním ISMS jsou přijímány napříč podnikem i identifikovanými třetími stranami,

- Vlastníci jednotlivých rolí mají odpovídající kompetence,

- ISMS podniku je zdokumentován ve formě bezpečnostní politiky, s kterou jsou srozuměni jednotliví pracovníci,

- Podnik svůj ISMS průběžně vyhodnocuje a zlepšuje.

6. Doporučené praktiky

- Pokud podnik již nějaké vlastní bezpečnostní směrnice či jiné normy používá, je žádoucí, aby je zapracoval do svého ISMS.,

- V praxi je vhodné bezpečnostní politiku dělit do několika úrovní nebo oblastí - např. celkovou, hlavní a k ní další dílčí, případně cílené např. na oddělení nebo agendy, jakými mohou být politika zpracování osobních údajů pro HR oddělení nebo zásady řízení přístupu k podnikové síti pro IT oddělení.

7. “Formulace bezpečnostní politiky“ - klíčové aktivity

-

Adekvátní sebeanalýza

(dotazníkovým šetřením, SWOT nebo analýzou svých existujících procesů apod.),

-

Identifikace vnitřní potřeby

a očekávání na základě předchozí analýzy. Analogická analýza u třetích stran, z hlediska souvislostí jako např. jeho kultura, cíle, model tvorby zisku, financování atd., stran jako např. vrcholové vedení, IT oddělení, uživatelé, dodavatelé atd., a spouštěčů jakými mohou být např. stavy událostí nebo termíny,

-

Posouzení faktorů úspěchu

, možných přínosů, potřebných zdrojů a termínů. Předschválení jejich poskytnutí pro provozování ISMS vrcholovým vedením,

-

Definování rolí a odpovědností

pro tým zodpovědný za zavedení ISMS i pro jeho provoz z dlouhodobého hlediska (od vrcholového vedení přes jednotlivé vlastníky až po koncové uživatele),

-

Posouzení rizik

vůči informační bezpečnosti, a stanovení způsobu jejich identifikace, posuzování a ošetření,

-

Zdokumentování rozsahu ISMS

napříč podnikovými částmi jako jsou služby a procesy, včetně požadavků pro samotné dokumentování, a jeho formální schválení,

-

Ustanovení bezpečnostní politiky

zodpovědnými osobami, a její formální schválení vedením,

-

Průběžné monitorování a dokumentace

faktického stavu vůči stanovenému rozsahu ISMS (role, rizika, procesy atd.) a jeho pravidelné vyhodnocování,

-

Korekce stavu ISMS

na základě řízení rizik, nesrovnalostí vůči bezpečnostní politice nebo auditních nálezů.

8. “Poznámky:“

|

|

|

|

1. “Zavedení ISMS - systému řízení informační bezpečnosti“ – cíl, účel

1. “Zavedení ISMS - systému řízení informační bezpečnosti“ – cíl, účel 2. Obsah úlohy

2. Obsah úlohy 3. Vstupy úlohy:

3. Vstupy úlohy:

5. Podmínky úspěšnosti úlohy

5. Podmínky úspěšnosti úlohy 6. Doporučené praktiky

6. Doporučené praktiky 7. “Formulace bezpečnostní politiky“ - klíčové aktivity

7. “Formulace bezpečnostní politiky“ - klíčové aktivity 8. “Poznámky:“

8. “Poznámky:“