|

Úloha

: Průběh penetračního testování

|

|

|

|

|

Kód úlohy

Standardní kód úlohy v MBI.

:

|

Autor návrhu úlohy

Jméno a příjmení autora úlohy

:

|

Datum poslední úpravy

Datum poslední úpravy úlohy ve tvaru rrrr.mm.dd.

:

|

Předpokládaná pravděpodobnost užití v praxi

Předpokládaná pravděpodobnost užití úlohy v praxi, hodnoty 0 - 1. Např. 0,7 - úlohu lze využít v 7 z 10 podniků. Hodnoty jsou průběžně testovány a upřesňovány na základě anket a průzkumů.

:

|

|

|

Charakteristiky úlohy

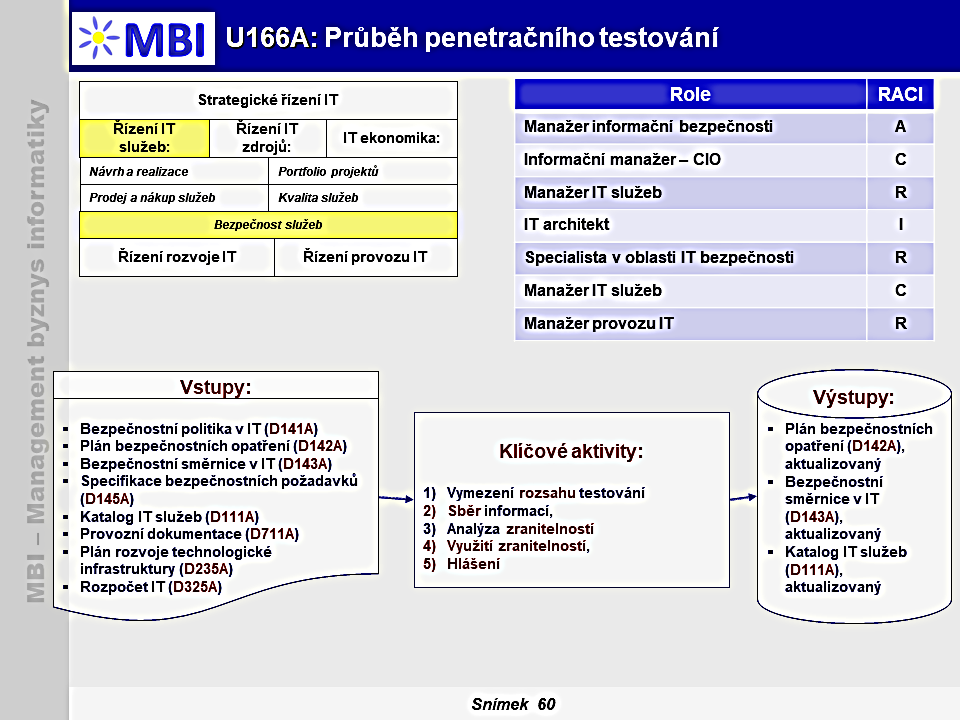

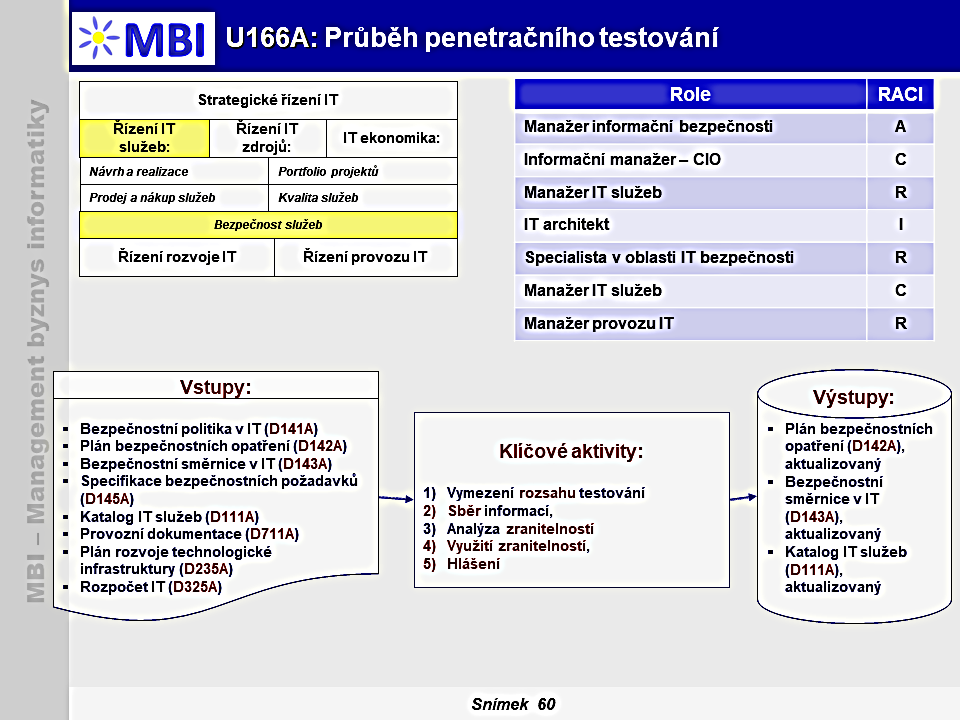

1. “Průběh penetračního testování“ – cíl, účel

-

Cílem

úlohy je zajistit, aby úroveň zabezpečení informačního systému odpovídala bezpečnostním požadavkům, aby

byly identifikované reálné bezpečnostní hrozby, a aby byla ohodnocena rizika potencionálních útoků

na informační systém.

2. Obsah úlohy

- Penetrační testování je

legální a oprávněné pokoušení se o využití slabin v zabezpečení informačních systémů

. Účelem projektu penetračního testování je zvýšení výsledné úrovně zabezpečení systému na základě zpětné vazby z výstupů testování. Při penetračním testování získá společnost unikátní pohled na zabezpečení informačního systému z pohledu potencionálního útočníka na systém a díky tomu dokáže přizpůsobit úroveň zabezpečení vůči reálným a nejvíce pravděpodobným útokům.

- Penetrační testování

musí být vždy prováděno se souhlasem majitele

testovaného systému a pouze v rozsahu, na kterém se společnost objednávající testování a poskytovatel testování smluvně dohodli.

- Během úlohy jsou na základě vymezeného rozsahu penetračního testování získány

relevantní informace o testovaném systému, analyzovány potencionální zranitelnosti

a jejich následné využití pomocí specifických útoků na informační systém a v závěru je provedeno hlášení, které obsahuje seznam nálezů identifikovaných v průběhu penetračního testování, ohodnocení rizik spojených s nálezy a doporučená nápravná opatření ke zvýšení úrovně zabezpečení informačního systému.

- Penetrační testování může být prováděno dle některých

odlišných přístupů

. Každý z přístupů má své výhody i nevýhody a při výběru vhodného přístupu záleží na domluvě při specifikaci konkrétního daného projektu a specifikách testovaného systému. V závislosti na znalosti testovaného systému a jeho prostředí penetračním testerem před začátkem samotného testování jsou

definované tři přístupy k penetračnímu testování

:

- White Box testování – Penetrační tester má kompletní znalosti o testovaném systému a prostředí, včetně zdrojových kódů a konfigurace systému,

-

Black Box testování

– Penetračnímu testerovi nejsou poskytnuty žádné informace o testovaném systému a jeho prostředí,

-

Gray Box testování

– Kombinace White Box a Black přístupu.

- Penetračnímu testerovi jsou poskytnuty částečné informace o testovaném systému, například jsou mu poskytnuty informace o technologické infrastruktuře, ale není mu poskytnut zdrojový kód, tento přístup je v praxi nejčastější.

- Dalším přístupem k provádění penetračních testů je manuální a

automatizované testování

:

- Manuální penetrační testování – Penetrační testy provádí penetrační tester manuálně na základě svých znalostí a zkušeností. Manuální testování vyžaduje bezpečnostního specialistu, který je v roli útočníka na systém,

- Automatizované penetrační testování – Penetrační testy jsou prováděné automatizovanými nástroji, které jsou určené k provádění daného typu testu na základě vstupních parametrů. Automatizované testování je časově méně náročné a často nevyžaduje detailní znalosti bezpečnostního specialisty a je vhodné pro dobře strukturované testy.

- Při projektu penetračního testování je často využíváno principů tzv.

týmového testování

, kdy jsou osoby na straně společnosti objednávající penetrační testování i poskytovatele penetračního testování rozděleni do následujících týmu za účelem lepších výsledků projektu:

- Červený tým – Červený tým tvoří penetrační testeři, kteří jsou v roli útočníků na systém,

- Modrý tým – Modrý tým se skládá z interních zaměstnanců informačního a bezpečnostního oddělení společnosti provozující testovaný systém. Modrý tým představuje osoby bránící se útokům na systém,

- Fialový tým – Fialový tým se skládá z nezávislých osob vůči červenému a modrému týmu. Fialový tým získává zpětnou vazbu od obou týmů a na základě toho ji komunikuje mezi oběma týmy a slouží jako mezičlánek, který má za cíl efektivní zlepšení činností obou týmů.

-

Průběh penetračního testování zahrnuje hlavních 5 fází

:

- Vymezení rozsahu testování,

- Sběr informací,

- Analýza zranitelností,

- Využití zranitelností,

- Hlášení.

5. Podmínky úspěšnosti úlohy

- Podmínky úspěšnosti úlohy jsou následující:

- informovanost vedení společnosti o důležitosti penetračního testování a možných hrozbách útoků na informační systém,

- úroveň komunikace ve společnosti mezi IT a business,

- úroveň komunikace mezi penetračním testerem a interním IT společnosti,

- znalosti a zkušenosti penetračního testera,

- použité nástroje při testování,

- vhodně definovaný rozsah testování,

- dohodnutý přístup k testování.

6. Doporučené praktiky

- Pro realizaci úlohy existují následující

hlavní doporučení

:

- Mezi objednatelem a poskytovatelem služby penetračního testování by měla být uzavřena podrobná smlouva, která specifikuje přesný rozsah projektu penetračního testování včetně testovaných systémů a technologických prvků. Obě smluvní strany musí dodržovat definovaný rozsah testování.

- Je důležité vybrat vhodný přístup k testování (White Box, Black Box nebo Gray Box) na základě analýzy potencionálních hrozeb informačního systému.

- Dobrá kombinace manuálního a automatizovaného testování dokáže efektivně ušetřit čas penetračnímu testerovi, který se tak může více zabývat nestrukturovatelnými a detailnějšími analýzami zranitelností a jejich využitím.

- Je vhodné rozdělit osoby zainteresované v projektu penetračního testování do červeného, modrého a fialového týmu a zajistit průběžný proces zpětné vazby.

- Penetrační tester by měl dokumentovat všechny modifikace provedené v systému a po ukončení testování vrátit všechny změny do původního stavu.

- Všechna data získána penetračním testerem v průběhu testování by měla být bezpečně uložena na zašifrovaném disku a po ukončení projektu by měla být všechna získaná data bezpečným způsobem zničena.

7. “Průběh penetračního testování“ - klíčové aktivity 7.1. Vymezení rozsahu testování

- Vymezení rozsahu testování je první a velmi

podstatná fáze projektu

penetračního testování. Je důležité

definovat přesně, které systémy, IP adresy a technologické prvky jsou obsahem testování

a penetrační tester na nich může provádět své testy.

- Je vhodné také

explicitně vyjádřit, co není obsahem testování,

aby nedošlo k případnému narušení chodu systému, který není v rozsahu testování.

- Obsahem této fáze je i

identifikace významných aktiv společnosti

(např. databáze klientských údajů), které jsou součástí testovaného systému.

7.2. Sběr informací

- Před samotným prováděním penetračních testů je zapotřebí

získat co největší množství relevantních informací o testovaném systému a jeho prostředí

.

- Informace je možné získat

z veřejně dostupných zdrojů nebo přímou interakcí

s testovaným systémem. Informace

z veřejných zdrojů jsou často méně přesné

než informace získané při přímé interakci s testovaným systémem, nicméně při získávání informací interakcí pomocí skenovacích nástrojů se zvyšuje riziko odhalení penetračního testera jako útočníka na systém.

7.3. Analýza zranitelností

- Při analýze zranitelností jsou v systému

manuálně i pomocí automatizovaných nástrojů odhalována slabá místa

, která mohou být využita pro vniknutí útočníka do systému.

- K identifikaci zranitelností jsou velmi důležité z

nalosti a zkušenosti penetračního testera

.

7.4. Využití zranitelností

-

Využití zranitelností spočívá v provádění útoků na informační systém

, pomocí kterých jsou ohrožena některá aktiva společnosti (např. citlivá obchodní data).

- Využívání zranitelností

vychází z identifikovaných slabých míst v předchozí fázi

testování. Penetrační tester se snaží převážně

o získání přístupu do neautorizovaných částí systému

a získání citlivých dat z databází.

7.5. Hlášení

- Hlášení je

závěrečnou fází projektu penetračního testování a také velmi významnou,

jelikož výsledné hlášení podává zákazníkovi přehled o průběhu a výsledcích penetračního testování.

- Hlášení je standardně rozděleno na

manažerské shrnutí (Executive Summary) a technickou zprávu (Technical Report).

-

Manažerské shrnutí

je určeno převážně vedoucím zaměstnancům společnosti a podává stručný přehled identifikovaných rizik v zabezpečení systému a s nimi spojená ohrožená aktiva společnosti.

-

Technická zpráva

detailněji popisuje jednotlivé zranitelnosti, průběh testů a úspěšné útoky na systém.

- Součástí hlášení jsou i

doporučení

, jejichž implementace vede ke zvýšení úrovně zabezpečení informačního systému.

|

|

|

|

1. “Průběh penetračního testování“ – cíl, účel

1. “Průběh penetračního testování“ – cíl, účel 2. Obsah úlohy

2. Obsah úlohy 3. stupy úlohy:

3. stupy úlohy:

5. Podmínky úspěšnosti úlohy

5. Podmínky úspěšnosti úlohy 6. Doporučené praktiky

6. Doporučené praktiky 7. “Průběh penetračního testování“ - klíčové aktivity

7. “Průběh penetračního testování“ - klíčové aktivity