|

Úloha

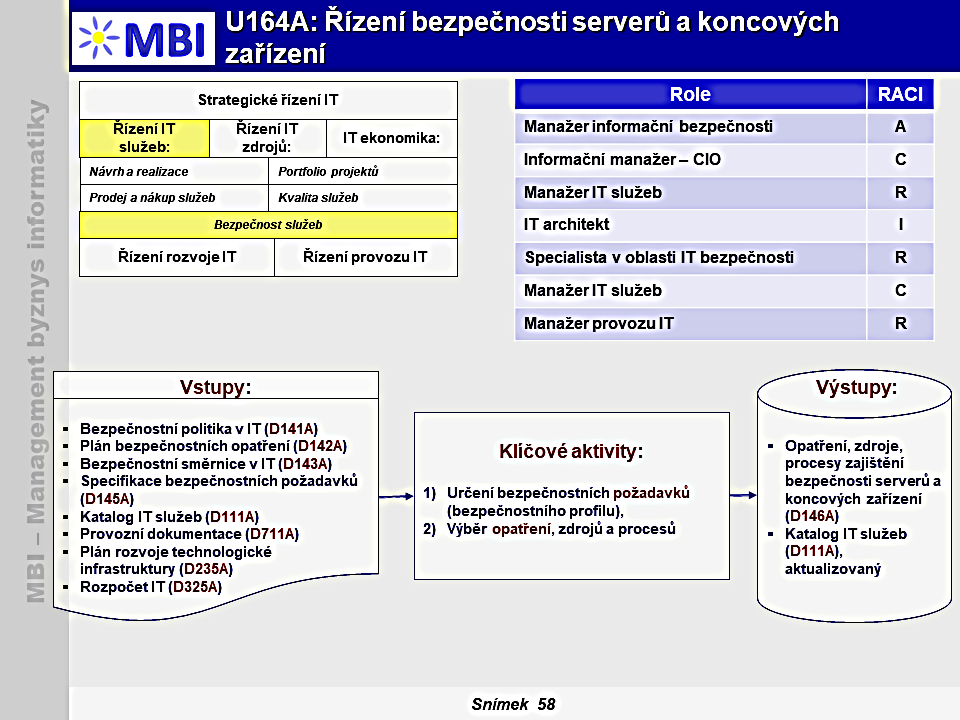

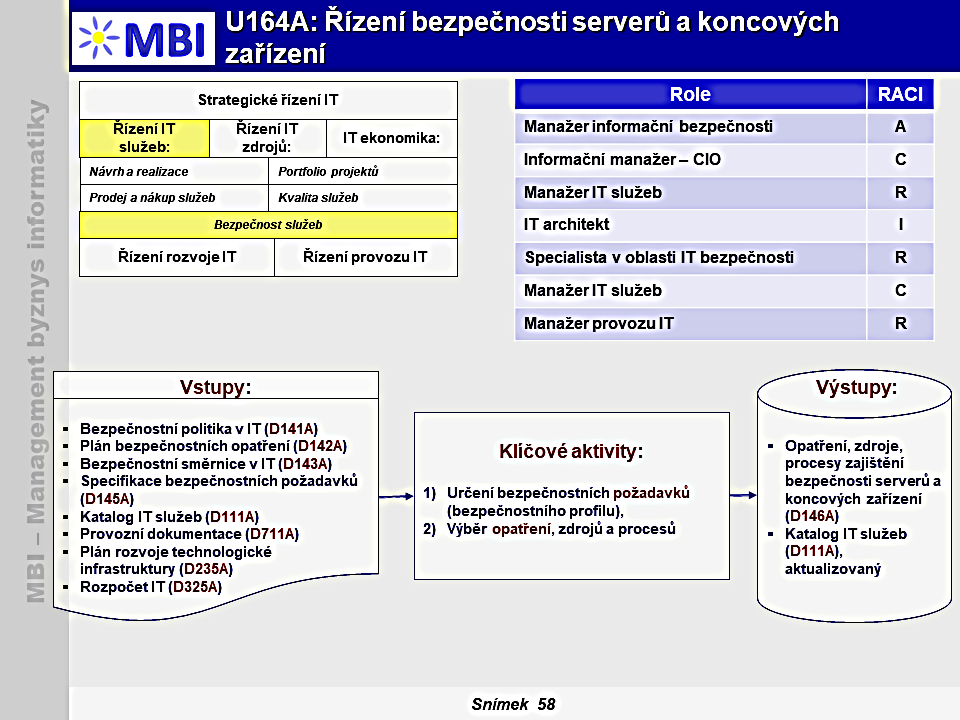

: Řízení bezpečnosti serverů a koncových zařízení

|

|

|

|

|

Kód úlohy

Standardní kód úlohy v MBI.

:

|

Autor návrhu úlohy

Jméno a příjmení autora úlohy

:

|

Datum poslední úpravy

Datum poslední úpravy úlohy ve tvaru rrrr.mm.dd.

:

|

Předpokládaná pravděpodobnost užití v praxi

Předpokládaná pravděpodobnost užití úlohy v praxi, hodnoty 0 - 1. Např. 0,7 - úlohu lze využít v 7 z 10 podniků. Hodnoty jsou průběžně testovány a upřesňovány na základě anket a průzkumů.

:

|

|

|

Charakteristiky úlohy

1. “Řízení bezpečnosti serverů a koncových zařízení“ – cíl, účel

-

Cílem

úlohy je prostřednictvím kontroly průběžně z

ajišťovat požadovanou bezpečnost provozu serverů a koncových zařízení

.

2. Obsah úlohy

- Řízení bezpečnosti provozu serverů a koncových zařízení představuje

určení požadavků na jejich zabezpečení a hodnocení dodržování souvisejících zásad

bezpečnostní politiky a využití pravidel nejlepší praxe.

- To zahrnuje

stanovení bezpečnostního profilu

a dále pak analýzu, respektive konfrontaci aktuálního zabezpečení vůči bezpečnostním doporučením.

- Řešení úlohy je založeno

na konceptu označovaného jako DEVSEC (DEVice and SErver seCurity), což

je specializovaný metodický koncept zaměřený na podporu řízení a auditu nebo kontroly bezpečnosti serverů a koncových zařízení.

-

Koncovými zařízeními mohou být

stolní nebo mobilní počítače, mobilní telefony, tablety, platební terminály, účelová zařízení, atd.

- Koncept je využitelný

v praxi informatiky bez ohledu na velikost nebo druh činnosti

organizace, ve které je nasazován. Koncept je

škálovatelný,

tedy není nutné ho nasadit celý, ale je možné nasadit jen vybrané části podle aktuálních podmínek a potřeb.

- DEVSEC je

kombinace procesně orientovaného a zároveň také technicky orientovaného přístupu

, který je v dnešní době při řízení bezpečnosti vyžadován. Jednou z vlastností konceptu je také jeho

otevřenost

, na postupy konceptu lze navázat a přizpůsobit ho podmínkám prostředí jako je složitost nebo rozsáhlost infrastruktury.

- Bezpečnost je v tomto přístupu vnímána jako kontinuální proces, a to ze třech perspektiv, jejichž úkolem je dát do souvislosti bezpečnostní opatření s bezpečnostními požadavky a jejich vývojem a navíc také přitom zvažovat náklady .

5. Podmínky úspěšnosti úlohy Uplatnění metodického konceptu DEVSEC jako celku a efektivní dodržování jeho principů a pravidel.

7. “Řízení bezpečnosti serverů a koncových zařízení“ - klíčové aktivity

-

Určení bezpečnostních požadavků (bezpečnostního profilu)

:

- Prvním krokem při řešení bezpečnosti podle DEVSEC je

určení bezpečnostních požadavků, tedy stanovení, zda-li server nebo koncové zařízení potřebují být zabezpečeny

na vysoké úrovni nebo jen minimálně.

- Koncept DEVSEC pracuje

s pěti úrovněmi bezpečnostních požadavků

(minimální, nízké, střední, vysoké, maximální), přičemž úrovně jsou kumulativní (vyšší úroveň zahrnuje všechny nižší úrovně).

- Pro stanovení bezpečnostních požadavků oslovení respondenti vyplní Formulář 1: DEVSEC - Bezpečnostní požadavky, dotazník 1-A. Dotazníky vyplněné jednotlivými hodnotícími pak vyhodnotíme společně s využitím Formuláře 1: DEVSEC - Bezpečnostní požadavky, tabulky 1-B.

-

Výběr opatření, zdrojů a procesů

:

- Druhým krokem při řešení bezpečnosti podle DEVSEC je

přiřazení opatření, procesů a zdrojů zjištěné úrovni bezpečnostních požadavků.

Zvolené úrovni bezpečnostních požadavků (minimální, nízké, střední, vysoké, maximální) odpovídá určitý set opatření, procesů a zdrojů z různých domén (tematických oblastí).

-

Přiřazení opatření, procesů a zdrojů bezpečnostním úrovním v rámci domén

je v tabulkách uvedených ve Formuláři 2: DEVSEC - Opatření, zdroje a procesy znázorněno křížky.

-

Vysoké požadavky na bezpečnost

vyvolávají větší množství (případně i přísnější) opatření, procesů a zdrojů z různých domén, které mají nebo mohou mít vliv na výslednou celkovou bezpečnost. Vyšší úroveň bezpečnostních požadavků obvykle zahrnuje všechny nižší úrovně.

- Koncept je škálovatelný, tedy není nutné ho nasadit celý, ale je možné nasadit jen vybrané části podle aktuálních podmínek, aplikovatelnosti vybrané domény, potřeb, rozsáhlosti infrastruktury a finančních možností. Prezentovaná tabulka obsahuje výčet typických opatření, zdrojů a procesů a jedná se o základní návrh. Dimenze i opatření, procesy a zdroje je vhodné zvalidovat a rozšířit nebo zúžit podle potřeb daného prostředí..

|

|

|

|

1. “Řízení bezpečnosti serverů a koncových zařízení“ – cíl, účel

1. “Řízení bezpečnosti serverů a koncových zařízení“ – cíl, účel 2. Obsah úlohy

2. Obsah úlohy  3. Vstupy úlohy:

3. Vstupy úlohy:

5. Podmínky úspěšnosti úlohy

5. Podmínky úspěšnosti úlohy 6. Doporučené praktiky

6. Doporučené praktiky 7. “Řízení bezpečnosti serverů a koncových zařízení“ - klíčové aktivity

7. “Řízení bezpečnosti serverů a koncových zařízení“ - klíčové aktivity  8. Obsah balíčku ke stažení

8. Obsah balíčku ke stažení