|

Toto je objekt systému MBI.

MBI (Management Byznys Informatiky) je portál obsahující zobecněná řešení v řízení provozu a rozvoje IT, resp. podnikové informatiky.

Pokud máte zájem získat více informací o tomto objektu (vazby na další objekty, přílohy, apod.), ale i získat mnoho dalších užitečných materiálů, můžete tak učinit ZDE / (registrace je bezplatná).

|

|

|

Úloha

: Formulace bezpečnostní politiky

|

|

|

|

|

Kód úlohy

Standardní kód úlohy v MBI.

:

|

Autor návrhu úlohy

Jméno a příjmení autora úlohy

:

|

Datum poslední úpravy

Datum poslední úpravy úlohy ve tvaru rrrr.mm.dd.

:

|

Předpokládaná pravděpodobnost užití v praxi

Předpokládaná pravděpodobnost užití úlohy v praxi, hodnoty 0 - 1. Např. 0,7 - úlohu lze využít v 7 z 10 podniků. Hodnoty jsou průběžně testovány a upřesňovány na základě anket a průzkumů.

:

|

|

|

Charakteristiky úlohy

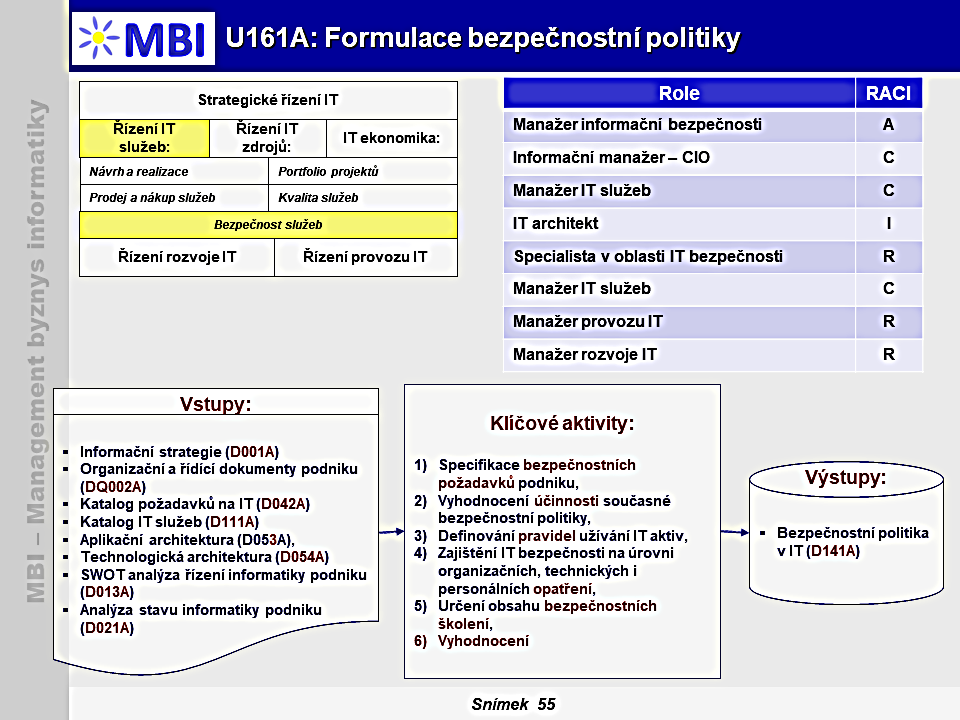

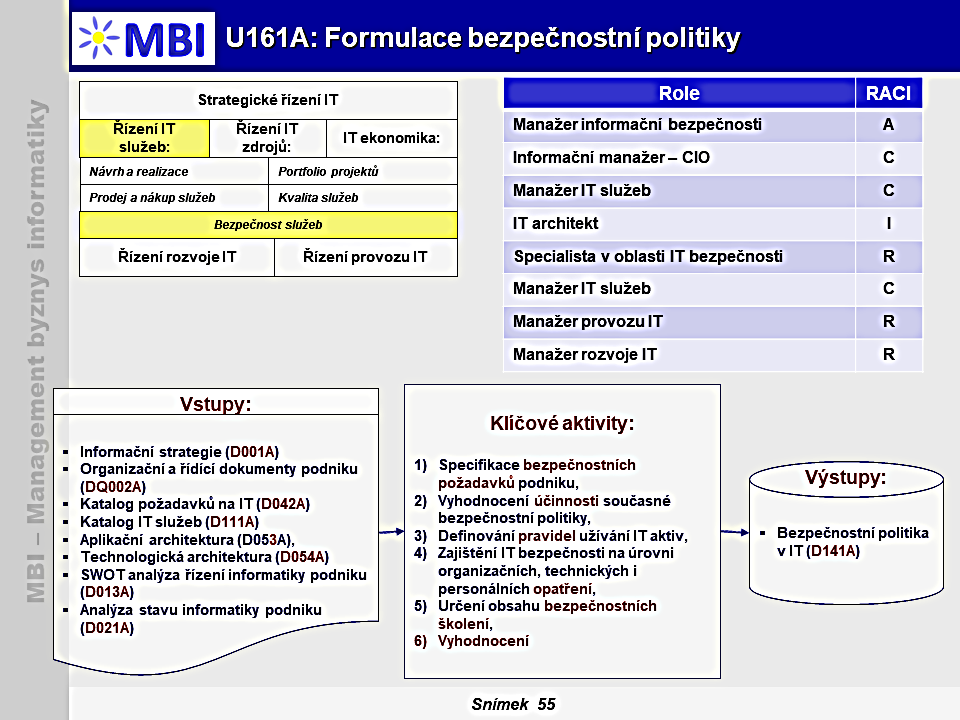

1. “Formulace bezpečnostní politiky“ – cíl, účel

-

Cílem

úlohy je definovat úroveň a

rozsah požadavků na bezpečnost

a určit základní přístupy k jejímu zajištění.

2. Obsah úlohy

- Bezpečnostní politika určuje,

jaký stupeň zajištění bezpečnostních požadavků

má být na podnikovou informatiku aplikován. Je to je soubor zásad a pravidel, s jejichž pomocí organizace chrání svá aktiva.

- Bezpečnostní politika se musí

průběžně aktualizovat

v souladu se změnami podnikového i technologického prostředí.

-

Zahrnuje

např.:

- politiku přípustného užívání aktiv,

- specifikaci vzdělávacího procesu zaměstnanců v oblasti ochrany aktiv,

- objasnění způsobu uskutečňování a vynucování bezpečnostních opatření,

- proceduru vyhodnocení účinnosti politiky vedoucí k provedení její změny.

4. Výstupy úlohy:

- Bezpečnostní politika v IT (D141A

).

).

5. Podmínky úspěšnosti úlohy

- Identifikace aktiv, které je potřeba chránit - klasifikace potřebných informací,

- Identifikace možných hrozeb - stanovení rizik pro identifikované hrozby,

- Stanovení dopadů jednotlivých hrozeb.

6. Doporučené praktiky

- Pro tvorbu bezpečnostní politiky je možné využít

řadu norem ISO/IEC 27000,

které komplexně pokrývají oblast řízení bezpečnosti informací.

- Oblast bezpečnosti informací zahrnuje

nejen bezpečnost IT

proto by měla bezpečnostní politika pokrývat i oblasti, které nejsou vyloženě vázány IT. Při formulaci bezpečnostní politiky je nutné neopomenut oblasti, jako jsou: Bezpečnost z hlediska lidských zdrojů nebo Fyzická bezpečnost a bezpečnost prostředí.

- Pro zavádění

změn v oblasti řízení bezpečnosti informací se používá PDCA cyklus.

PDCA cyklus se skládá z čtyř fází - Plánuj (Plan), Dělej (Do), Kontroluj (Check), Jednej (Act)

- Aby bylo možné PDCA cyklus v praxi využívat

je nutné

:

- Identifikovat procesy,

- Identifikované procesy zdokumentovat,

- Řídit procesy na základě dokumentace,

- Průběh procesů optimalizovat.

7. “Formulace bezpečnostní politiky“ - klíčové aktivity

- Specifikace bezpečnostních požadavků podniku - specifikace vazeb bezpečnostní politiky IT na řešení bezpečnosti v podniku jako celku a definování pravidel pro aktualizaci bezpečnostní politiky.

- Vyhodnocení účinnosti současné bezpečnostní politiky - určení hlavní problémů v dodržování bezpečnosti, specifikace nároků na změny v bezpečnostní politice.

- Definování pravidel užívání IT aktiv - zahrnuje autentizaci a autorizaci uživatelů a nastavení uživatelských práv.

- Zajištění IT bezpečnosti na úrovni organizačních, technických i personálních opatření - nastavení způsobu uskutečňování a vynucování bezpečnostních opatření.

- Určení obsahu bezpečnostních školení - určení jejich rozsahu, určení okruhu účastníků školení a způsobů ověřování znalostí, posouzení a realizace možností eLearningu v oblasti bezpečnosti.

- Vyhodnocení - vyhodnocení ekonomické náročnosti realizace bezpečnostní politiky a opatření vzhledem k požadavkům podniku na bezpečnost.

|

|

|

|

1. “Formulace bezpečnostní politiky“ – cíl, účel

1. “Formulace bezpečnostní politiky“ – cíl, účel 2. Obsah úlohy

2. Obsah úlohy 3. Vstupy úlohy:

3. Vstupy úlohy:

5. Podmínky úspěšnosti úlohy

5. Podmínky úspěšnosti úlohy 6. Doporučené praktiky

6. Doporučené praktiky 7. “Formulace bezpečnostní politiky“ - klíčové aktivity

7. “Formulace bezpečnostní politiky“ - klíčové aktivity