|

Toto je objekt systému MBI.

MBI (Management Byznys Informatiky) je portál obsahující zobecněná řešení v řízení provozu a rozvoje IT, resp. podnikové informatiky.

Pokud máte zájem získat více informací o tomto objektu (vazby na další objekty, přílohy, apod.), ale i získat mnoho dalších užitečných materiálů, můžete tak učinit ZDE / (registrace je bezplatná).

|

|

|

Úloha

: MA: Definování oblasti bezpečnosti

|

|

|

|

|

Kód úlohy

Standardní kód úlohy v MBI.

:

|

Autor návrhu úlohy

Jméno a příjmení autora úlohy

:

|

Oganesjan, N. (INSYCO, s.r.o.)

|

|

Datum poslední úpravy

Datum poslední úpravy úlohy ve tvaru rrrr.mm.dd.

:

|

Předpokládaná pravděpodobnost užití v praxi

Předpokládaná pravděpodobnost užití úlohy v praxi, hodnoty 0 - 1. Např. 0,7 - úlohu lze využít v 7 z 10 podniků. Hodnoty jsou průběžně testovány a upřesňovány na základě anket a průzkumů.

:

|

|

|

Charakteristiky úlohy

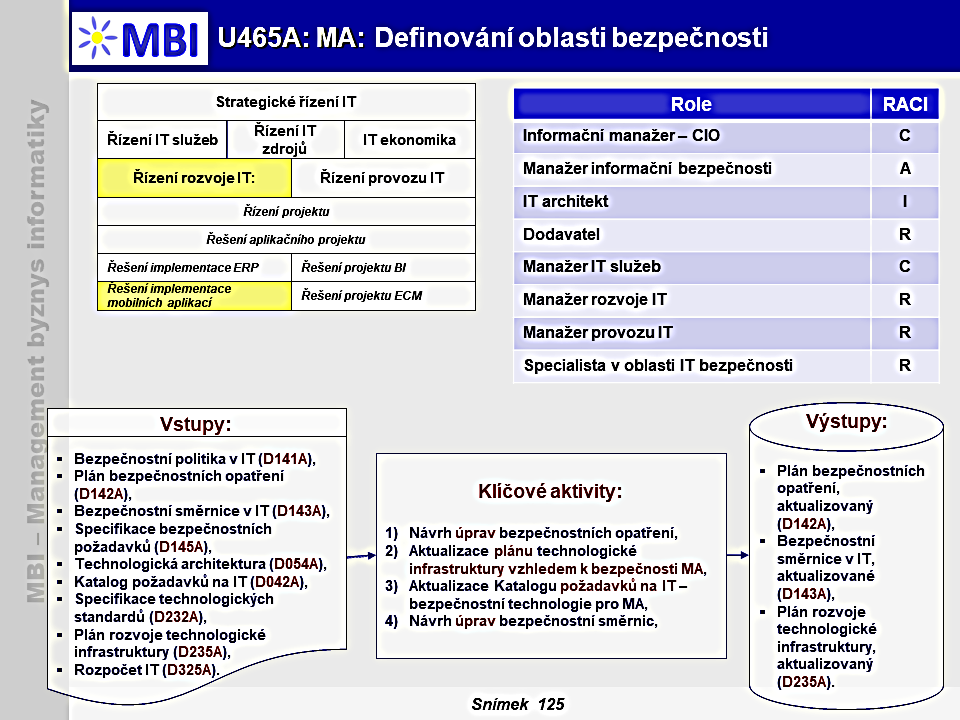

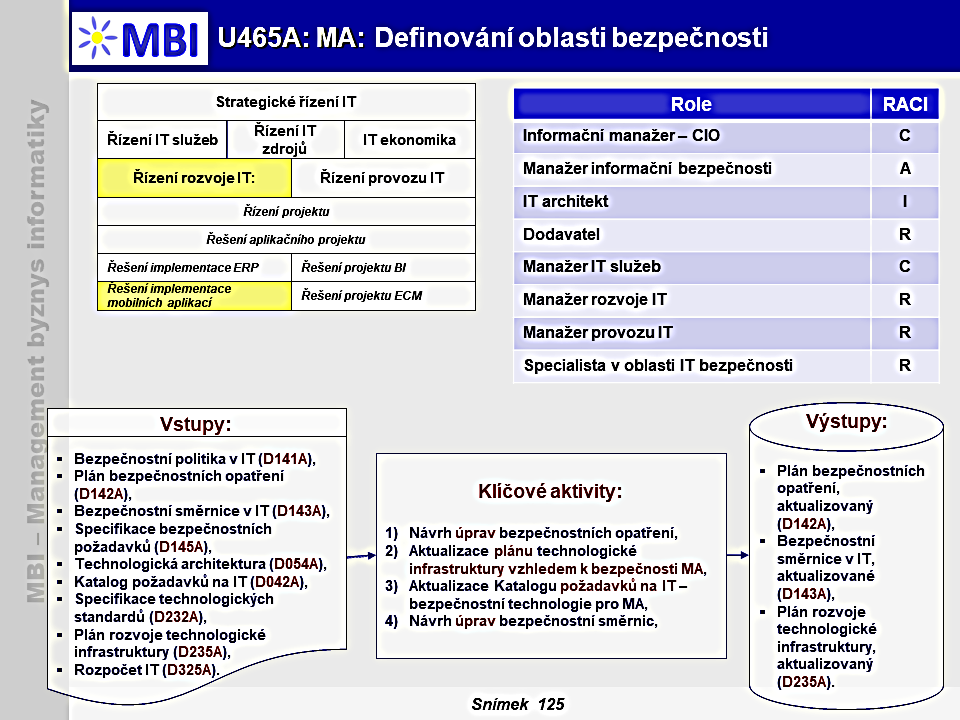

1. “MA: Definování oblasti bezpečnosti“ – cíl, účel

-

Cílem

úlohy je detailně definovat

organizační a technologickou bezpečnost

spojenou životním cyklem MA.

2. Obsah úlohy

-

Úloha zahrnuje

:

- specifikace pravidel pro integraci mobilních zařízení a na nich instalovaných aplikací do informačního systému podniku,

- specifikace pravidel pro používání mobilních zařízení a na nich instalovaných aplikací,

- zavedení MDM (Mobile Device Management),

- definování pravidel pro provisioning mobilních zařízení a na nich instalovaných aplikací,

- definování pravidel pro autentizaci uživatelů,

- zajištění technologické bezpečnosti aplikačních serverů a datové konektivity,

- zajištění technologické bezpečnosti koncových mobilních zařízení a na nich instalovaných aplikací, a to se zohledněním specifik jejich užívání (časté střídání datových konektivit poskytovaných různými třetími stranami, předpokládaný pohyb zařízení a na něm instalovaných aplikací mimo podnikové prostředí, užívání mobilního zařízení i pro jiné než podnikové účely a jinými než podnikovými uživateli, např. rodinnými příslušníky v případě konceptu BYOD).

5. Podmínky úspěšnosti úlohy

- Jednoznačná a správná

definice pravidel (směrnic) bezpečného užívání MA

uživateli.

- Bezpečnostních směrnice je třeba stanovit též s ohledem na jednoduchost používání, tj.

politika směrnice by neměla být zbytečně „tvrdá“

, aby se ji uživatelé nesnažili obcházet, nebo jim zásadním způsobem nekomplikovala práci s MA.

- Akcentovat aktuální trendy a poznatky v oblasti technologické bezpečnosti.

- V případě

využití konceptu BYOD (Bring Your Own Device)

, zvážit veškeré možné s ním související důsledky.

6. Doporučené praktiky

- V rámci definování bezpečnosti MA

nezanedbat organizační část

(definování bezpečnostní politiky) na úrok technologické bezpečnosti, tj. technologická bezpečnost musí vycházet z požadavků organizační bezpečnosti.

|

|

|

|

1. “MA: Definování oblasti bezpečnosti“ – cíl, účel

1. “MA: Definování oblasti bezpečnosti“ – cíl, účel 2. Obsah úlohy

2. Obsah úlohy 3. Vstupy úlohy:

3. Vstupy úlohy:

5. Podmínky úspěšnosti úlohy

5. Podmínky úspěšnosti úlohy 6. Doporučené praktiky

6. Doporučené praktiky